Siempre se corre el riesgo de ser hackeado. En la actualidad esta práctica se ha vuelto bastante común, que inclusive medios de comunicación locales han sido víctimas de esto en sus redes sociales. Algo que fue muy evidente en este último fin de semana. Sin embargo, prevenir este tipo de atentado contra la seguridad virtual es posible.

Por ello, es preciso seguir ciertas recomendaciones para cuidar mejor de estas cuentas.

Aquí 10 tips para mantener la seguridad de sus cuentas:

1. Configure la privacidad de su biografía

Sea en Twitter o en Facebook usted decide quién accede a su información personal. Lo ideal es que sus perfiles puedan ser visitados solo por sus amigos o personas que usted conozca.

2. Proteja sus publicaciones

Al igual que en Instagram, en Twitter se pueden proteger los contenidos de manera que solo los puedan ver las personas que siguen su cuenta.

3. No abra mensajes directos de desconocidos

En la casilla de mensajes, la cual permite comunicarse de forma privada con otros amigos, personas desconocidas pueden intentar contactarse con el usuario con otras intenciones. Por su seguridad, no abra ningún mensaje de cuentas que no conozca.

4. No deje sus cuentas abierta en dispositivos que no se utilice

Es aconsejable que su cuenta esté abierta en su computadora, celular o tablet. Si inicia sesión en algún lugar público o dispositivo electrónico que no es de su propiedad, no olvide cerrar la sesión antes de irse.

5. No acceder a Wi-Fi público

En muchos lugares de gran concurrencia de personas, las compañías de internet suelen ofrecer servicio gratis de Wi-Fi y para navegar en la web, sin tener que gastar el plan de datos personal, pero se necesita ingresar muchas veces la dirección de correo electrónico. Sin embargo, estos puntos de acceso no son tan seguros como los privados, así que es recomendable que evite ingresar a redes sociales o cuentas bancarias.

6. Preste atención a la información que comparte

Aunque las redes sociales están para compartir todo lo que se desee, es mejor no compartirlo todo. En especial, toda la información que utilice como pregunta de seguridad; fechas de cumpleaños, direcciones, nombres de familiares, etcétera.

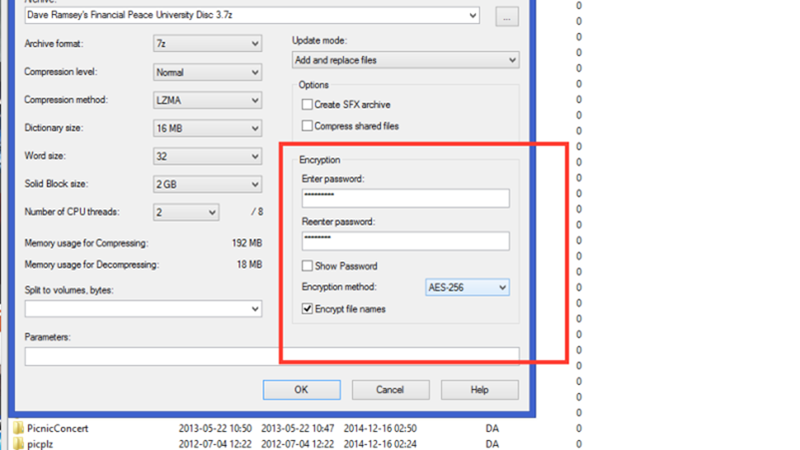

7. Elija contraseñas complicadas

Lo mejor es combinar números, letras y signos. Por supuesto, claves que no sean fáciles de memorizar para un intruso. Una buena ayuda puede ser consultar la página www.safepasswd.com, la cual genera contraseñas largas e imposibles de adivinar. Nada más, asegúrese de memorizarla para que usted tampoco las olvide.

8. Active la doble verificación en Twitter

Además de depender de una contraseña, este método le obliga a introducir un código que va a ser enviado a su celular. Es la forma más efectiva de protegerse de un hackeo, ya que le contactan directamente a su teléfono.

9. No ingrese a links de dudosa procedencia

Hay gente que postea links con títulos que hacen referencia a celebridades o personajes públicos y sus escándalos, o que sugieren tener contenido sexual explícito o en los que se pueda ver sucesos paranormales; en fin, títulos que solo buscan llamar la atención de la gente. Si usted ve alguno de estos links en los comentarios de las redes sociales o si llegan a su mail, no los abra, porque podrían querer acceder a su computador o dispositivo móvil para intentar hackear. Siempre es importante verificar de dónde proviene ese link, si es de alguna página desconocida, mejor no dé clic.

10. Mantenga desactivada la geolocalización

En redes como Facebook e Instagram le dan la opción para compartir la ubicación desde la que publica contenidos, lo cuál supone no solo un peligro virtual ya que también podría ser víctima de robos. Si desea eliminar una etiqueta que localice sus fotos de Instagram o la ubicación que aparece en su última actualización de Facebook recurra a la opción “Editar”.

¿Qué hacer si ya hackearon sus cuentas?

Lo primero que debe hacer es contactarse con la red social en que ha sufrido el daño. Luego de alguna forma advierta a sus contactos de lo que le ha pasado para que no crean que las publicaciones enviadas por sus redes sociales son de su autoría. Lo más importante es cambiar inmediatamente la contraseña y prestar atención a las aplicaciones que tienen acceso a su cuenta. Si encuentra alguna desconocida, desactívela. (I)

GNU Privacy Guard

GNU Privacy Guard